Ekspertët e Malwarebytes kanë vënë re një fushatë të re skimming të kryer nga grupi famëkeq Megacart. Kriminelët kibernetikë kanë rafinuar teknikat e tyre, duke arritur të zhvillojnë ndërfaqe pagesash që praktikisht nuk dallohen nga ato origjinale. Përdoruesit nuk e vërejnë ndryshimin dhe futin informacionin e kartës së tyre të kreditit.

Web skimming më realist

Ekspertët e Malwarebytes zbuluan skimmerin Kritec në dyqanin e një kompanie që shet aksesorë udhëtimi. Faqja bazohet në CMS PrestaShop të njohur. Në faqen e arkës, është injektuar një kod JavaScript që aktivizon një formë pagese shumë të ngjashme me atë të ligjshme.

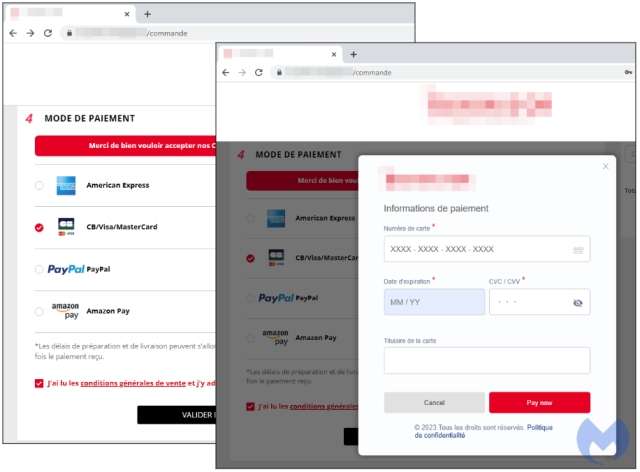

Kur përdoruesi zgjedh kartën e kreditit si metodë pagese, Kritec shfaq një “modal”, d.m.th. një element ueb të mbivendosur në faqe që errëson ose çaktivizon sfondin. Ky element është fals, kështu që të dhënat e futura nga viktima që nuk dyshon (emri, numri i kartës së kreditit, data e skadencës dhe kodi CVC/CVV) përfundojnë në duart e kriminelëve kibernetikë.

Skimeri është mjaft kompleks, pasi kodi është i turbullt me kodimin Base64 dhe përmbajtja HTML gjenerohet në mënyrë dinamike. Kur përdoruesi klikon në butonin “Paguaj tani”, shfaqet mesazhi që tregon anulimin e pagesës. Më vonë hapet faqja e vërtetë e arkës, por kriminelët kibernetikë tashmë i kanë vjedhur të dhënat. Skimmer kopjon një cookie në kompjuterin tuaj i cili shmang mbledhjen e të njëjtit informacion.

Ndërfaqja ishte shkruar edhe në gjuhë të tjera. Zgjidhja e sigurisë e Malwarebytes zbulon Kritec dhe bllokon domenet nga të cilat ngarkohet formulari fals i pagesës.

This is a companion discussion topic for the original entry at https://zero1.al/2023/05/01/magecart-web-skimming-gjithnje-e-me-realist/